Publizierte Artikel von mir bei http://www.bauen-digital.ch / BIM / IoT / CyberSecurity

Dynamische und digitale Entwicklungen führen eher früher als später auch zu technischen und prozessualen Sicherheitsherausforderungen. Alle Akteure im Bauprozess – von den Architekten, Ingenieuren und Planern über die Holzbaubetriebe bis hin zur Bauherrschaft – müssen sich im Zuge der Digitalisierungswelle ihrer Branche auch mit Fragen der Sicherheit auseinandersetzen.

Herausforderung Mensch

Ein geeignetes «Security minded»-Modell sollte der Sensibilisierung für eine maximale Sicherheitsorientierung und der Auditierbarkeit in Systemarchitekturen mit allen Akteuren dienen. Damit sich solche strategischen Vorgaben in der Praxis bewähren, stehen die Verantwortlichen vor einigen Herausforderungen.

Denn der Mensch ist – wie man so schön sagt – aus einem krummen Holz geschnitzt und passt sich nicht automatisch in die Prozesse oder Technologien ein. Dies gilt es gerade auch unter Betrachtung der physischen und logischen Sicherheit zu berücksichtigen.

Publizierter Artikel bei „Wir Holzbauer“ 07/18

Wir-Holzbauer-CyberSecurity-BIM-WHB_7_2018

Das «Öl der Zukunft» in Form von «raffinierten Daten und digitalisierten Modellen» ist die Basis für die Generierung von ökonomischen Benefits von analysierten Daten.

Doch es gibt neben Chancen auch Risiken, die man berücksichtigen sollte.

Im Rahmen der in der Schweiz in Vernehmlassung stehenden Datenschutz-Gesetzesüberarbeitung (CH-DSG) und im Zuge der Datenschutzgrundverordnung (EU-DSGVO / GDPR General Data Protection Regulation) sind alle Akteure in der ganzen Wertschöpfungskette der Immobilien-Wirtschaft und entsprechendem Lebenszyklus unfreiwillige Datensammler von personenbezogenen Daten.

In der ersten Vor-Klassifikation von entsprechenden personenbezogenen Daten fällt auf, dass die Quantität und die Qualität (Detaillierungsstufe von personensensitiven Informationen) schon früh sehr hoch ist.

Publizierter Artikel im Magazin „Immobilia“ http://www.svit.ch Schweizerischer Verband der Immobilienwirtschaft SVIT („SVIT Schweiz“)

SVIT-Immobilia_GDPR-DSGVO-Datensammler-wider-Willen-CyberSecurity-Awareness_0718

Die Industrie 4.0 und die entsprechende Digitalisierung der Planungs- und Bau-Prozesse mittels BIM fordert integrierte und robuste Prozesse als Rückgrat der “massive interconnected”, integrierten Schnittstellen und Collaboration.

Dies sollte auch auf Basis von resilient orchestrierten ICT-Systemen / sicherem Coding mit dem Fokus auf maximales, auditierbares «Security by design» / „Stand der Technik“ mit dem Ziel der bestmöglichen Angriffs- und Betriebs-Sicherheit bei maximalen Datenschutz- / Privacy-Aspekten unterstützt werden.

Ein solches denkbares «Security minded» Modell mit möglichst der Anwendung eines umfassenden „full stack security“ auf allen Ebenen dient auch als Sensibilisierung / Mindset zur maximalen Sicherheits-Orientierung und Auditierbarkeit in Systemarchitekturen mit allen Akteuren. Entsprechende Akteure Mensch – Prozesse – Technologie sind gemäss deren Stärken und Schwächen zu befähigen und passend einzusetzen.

Der «Plattform Kapitalismus» und die «massive Interkonnektion» im Rahmen der Digitalisierung und „verteilte Systeme“ wie auch z.B. BIM, CAx, Gebäudetechnik / Gebäudeleitsystem GLS, SmartCity, SmartHome, IoT, Big Data, eHealth ePDG Stammgemeinschaften, Künstliche Intelligenz AI, «Cyberphysical Systems» und „personenbezogenen Daten“ hinterlassen grundlegende technische und prozessuale Konzept- und Security-Fragen. Erschwerend kommt dazu, dass dann diese „verteilten Systeme“ zusätzlich aus regulatorischen oder normativen Compliance-Anforderungen auch noch gar möglichst lückenlos «managed» und «auditiert» werden müssen.

Nächste (R)Evolutions-Stufen der „Industrie 4.0“ / „Digitalisierung“ in Bereichen wie „Künstliche Intelligenz KI / AI“ werden grosse und neuartige Chancen zur „business model maturity“ und „data monetization“ generieren aber auch Risiken und Abhängigkeiten von „verteilten, massive interconnected Systemen“ zur Folge haben.

Jede Medaille hat bekanntlich immer 2 Seiten. Eine solche sogenannte „Dual-Use-Technologie“ wird automatisch auch leider wiederum die „dunkle Seite der Macht“ weiterentwickeln in Richtung von „Malicious Use of Artificial Intelligence“ (die bösartige Nutzung von AI) und daraus werden ernsthafte Risiken und grosse interdisziplinäre Herausforderungen für alle Akteure erwachsen bei der „falschen“ Verwendung neuer mächtigen Technologien.

Dass dann hierbei entsprechend adäquate und hochkomplexer werdende Abwehrmechanismen mit der gleichgelagerten Technologie (z.B. „cognitive Security“ , „predictive Security“) zum Zuge kommen müssen liegt nahe. Hierbei wird auch im Rahmen der geforderten Interdisziplinarität eine „neue“ hilfreiche Transparenz über Sicherheits-Lücken / -Massnahmen und „best practices“ vonnöten sein zwischen den Technologie-Giganten, Staaten bzw. zwischen allen Akteuren.

Auch Grundsätze zur „Informations Ethik“ werden hier hilfreich sein in einer nötigen gesamtheitlichen Betrachtung und entsprechenden Massnahmen zur Förderung oder Erhaltung der „privacy by design“ bzw. zum Schutz von „personenbezogenen Daten“ der Daten-Subjekte.

Unterschiedliches Verständnis und Verwendung von entsprechenden Begrifflichkeiten (nur schon Security, Privacy, Plattform, Cloud, Open) verunsichern viele Akteure und bedürfen einer gemeinsamen Verständnisfindung und nachhaltige Sensibilisierung.

Neue und noch teilweise in Vernehmlassung stehende Regulationen > Gesetze aus Bundesbern zu Datenschutz-Aspekten (z.B. DSG, e-ID) sind noch nicht spruchreif und die möglichst europäisch / international orientierte Umsetzung (z.B. EU-DSGV0 / GDPR mit auch Privacy by design / Privacy by default / security by design, ePrivacy, eIDAS elektronische Signatur, ePDG) bzw. offene Formulierungen in Richtung „Stand der Technik“ noch verbesserungsfähig.

Ein reiner «Schweizer Datenschutz oder Schweizer Standard» in der Regulierung / Standardisierung / Normierung ist aktiv zu verhindern (bzw. mittels Orientierung an „Stand der Technik“ und europäische Standards und Regulationen zu optimieren), verbannt die Zukunft ins Ausland und es gehen adaptierbare Innovationen und Entwicklungen (auch Aufträge) im Ausland verloren ansonsten. Dass es letztlich hierbei auch um das marktrelevante Thema der Innovationskraft und des Business Maturitäts-Levels geht liegt auf der Hand.

Im Rahmen der «Nationale Strategie zum Schutz der Schweiz vor Cyberrisiken NCS» und auch Nachfolge-Strategie NCS 2 werden ebenfalls adaptierbare Resultate und „best practices“ von den kritischen Infrastrukturen wie z.B. Kraftwerke, Stromversorgung, Flugverkehr, Verkehr, Militär, Spitäler zu erwarten sein welche wiederum auch den möglichst offen formulierte „Stand der Technik“ mitprägen.

Entsprechend möglichst offen formulierte «Open Systems / Standards» verlangen nach möglichst offener (cross-connect, transparency) aber zugleich möglichst sicherer Collaboration der Akteure (Mensch und Prozesse) mittels „verteilten Systemen“ und basierend auf „Stand der Technik“ als Widerspruch von möglichst isolierten, geschlossenen Systemen bei möglichst maximalen Sicherheits-Stufen.

Das Herz / Core-System gilt es zu intelligent orchestriert zu schützen

Das immer schneller pochende und geforderte „Herz des Core-Systems“ ist die Verfügbarkeit durch optimierte Angriffs- und Betriebs-Sicherheit der „massiven Interkonnektion der verteilten Systeme“.

Zunehmend sind geforderte Verfügbarkeiten und adäquate Ausfallszenarien abhängig von solchen „intelligent orchestrierten (Teil)Systemen“.

Damit alle einzelnen Kettenglieder der Wertschöpfungskette die forderten Dienste und Verfügbarkeit liefern können bedarf es unteranderem auch die Betrachtung der einzelnen „Akteure und Layers der Interkonnektion“.

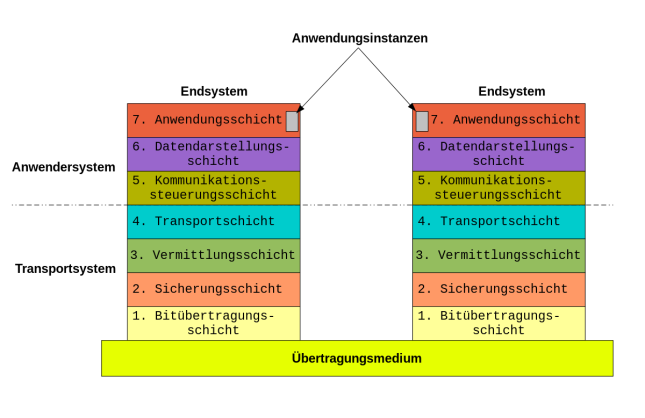

OSI-Layer als eines von vielen Beispielen der nötigen Gesamtbetrachtung von der Collaboration von „verteilten Systemen“

Ein solches anerkanntes und hier im Kontext bewusst gewähltes, als einfach verständliches Modell ist das „OSI-Modell“. Das international seit über 30 Jahren bewährte OSI-Model ist ein Referenzmodell für Netzwerkprotokolle in der Betrachtung als Schichtenarchitektur der einzelnen Komponenten einer möglichst verlässlichen Kommunikation. Zweck des OSI-Modells ist, Kommunikation über unterschiedlichste technische, verteilte Systeme hinweg zu ermöglichen und die Weiterentwicklung zu begünstigen. Dazu definiert dieses Modell sieben aufeinander folgende Schichten (engl. layers) mit jeweils eng begrenzten Aufgaben zur auch Optimierung von Fehlersuchen und Spezialisierungen.

Im Rahmen der Gesamtbetrachtung der Verfügbarkeit und auch Angriffs- und Betriebs-Sicherheit eines verteilten Systems kommt auch mit dem Beispiel des OSI-Modells sehr klar und gut zum Vorschein, dass z.B. beginnend mit der Verkabelung / Übertragungsmedium (OSI-Layer 0 > 1) bis hoch zur Applikation (OSI-Layer 7) jede Ebene / jeder Akteur inkl. dem inoffiziellen OSI-Layer 8 (der Anwender / Mensch / künftig AI und „cyberphysical Systems“) eine relevante und vitale Rolle einnimmt in der Sicherheit und Verfügbarkeit von verteilten Systemen.

Es ist unschwer zu erkennen, dass viele Fach-Artikel, Produkte, Technologien und auch Hypes sich sehr fokussiert mit „nur“ den höheren OSI-Layern befassen, also mit z.B. der Anwendungsschicht (OSI-Layer 7) und dem Anwender selber (inoffizieller OSI-Layer 8).

Genau darum ist es wichtig, dass ebene sämtliche technische Komponenten, Schichten und prozessuale Methoden, Akteure (also eben als gewähltes Beispiel ALLE OSI-Layer 1 bis 8) bzw. alle Aspekte betrachtet werden.

Weitere Informationen und Checklisten

.

Speziell mit eben der gesamtheitlichen Sicht auf den «Plattform Kapitalismus» und der stetig erhöhten Anforderung an die Verfügbarkeit und Angriffs- und Betriebs-Sicherheit der «massiven Interkonnektion» müssen alle diese Akteuren auch in einer nachhaltigen Interdisziplinarität noch besser miteinander abgestimmt werden mit dem Fokus auf „Stand der Technik“.

Einige, bewusst einfache Beispiele (ohne Anspruch auf Vollständigkeit) zur Verständnisförderung:

Entsprechend ist die nötige Sicherheits Strategy BASS (Built Asset Security Strategy) die erste und wichtige Grundlage für eine der vielen Organisations Informations Anforderung OIR der ICT-Gesamtsicherheits-Architektur. Hier legt man die Basis wie die interne oder organisationsübergreifende Architektur adressierte Sicherheitsaspekte definiert und regelt. Diese soll möglichst offen formuliert sich an „Security by design“ und „Stand der Technik“ anlehnen und dadurch aufgefordert dynamisch bleiben in der fortwährenden Dynamik der Bedrohungslage in der CyberSecurity.

Unabhängig vom effektiv benötigtem Umfang und Anwendungstiefe je nach Projekt lohnt es sich in jedem Falle, diese Grundlagen zu definieren und eine umfassende Klassifizierung bezüglich z.B. Schutzniveau, Schutzklasse, Schadenspotential, personenbezogenen Daten umzusetzen und zu unterhalten. Je nach benötigten Überwachungsparameter können mittels adäquaten unterstützenden Automatismen oder Monitoring-Systemen oder Monitoring-Methoden wie z.B. SCADA (Supervisory Control and Data Acquisition) oder Cloud-Monitoring-Systemen das operative bzw. „on going“ Sicherheits-Level (Betriebs- und Angriffs-Sicherheit) integriert überwacht werden.

Mit einem weiteren Hilfsmittel und Methode wie z.B. BASMP (Built Asset Security Management), der Sicherheits Bewertung AIR (asset of information requirements of security) kann man entsprechende Anwendungsgrade erkennen und anwenden.

Damit ein solches Gesamt-System funktioniert und wirklich gelebt werden kann ist mittels entsprechenden weiteren Massnahmen und KnowHow-Transfer auch die Sicherheit auf Stufe der Anwender (EIR employer’s information requirements of security) speziell zu integrieren in einem wiederkehrenden, «security minded» Sensibilisierungs-Prozess.

Damit auch externe dritte Akteure die gemeinsame Verantwortung des definierten Gesamt-Sicherheitssystem mittragen können müssen diese möglichst früh sensiblisiert, involviert, befähigt und bei Bedarf sogar zertifiziert werden.

Letztlich kann nach der möglichst umfassenden Integration aller Akteure (inkl. auch Vertragsrelevanzen) und entsprechenden Datenschutzfolgenabschätzungen auch die Organisation und Prozesse definiert werden für ein Incident Response Management mit Vorgaben für z.B. Sicherheitsvorfälle, Meldepflichten, Definition des Data Protection Officers DPO, Krisenkommunikation.

Aufgrund der Komplexität des Security Themas in einer Gesamtsicht ist es unumgänglich, die Zuständigkeit und Verantwortung je nach Projekt und teilnehmenden Akteure neu zu definieren innerhalb der teilnehmenden Akteuren (mit teilweise schon Erfahrungen und adaptierbaren «best practices» hierbei) oder externen Dienstleistern.

Je nach Umfang des Projektes oder Vertrages kann es mitunter nötig sein, weitergehende Analysen und präventive Massnahmen evaluieren zu lassen durch weitere Fachbereichs-Spezialisten für z.B. juristische, vertrags-technische, finanz-technische, ICT-security-technische Aspekte um evaluierte, absehbar weitergehende vitale Risiken zu minimieren.

Die Projektanforderung (das Was) rund um die Sicherheit sind adressiert in der Sicherheits Bewertung AIR (asset of information requirements of security) und unterscheiden sich bzw. müssen gemappt bzw. stufengerecht adaptiert werden auf die Stufe der Anwender (das Wie > EIR employer’s information requirements of security).

Bei vielen Bereichen sind unterschiedliche oder nicht abschliessende Definitionen erkennbar bei welchen nicht alles eindeutig festgestellt ist für das «Was», «Wie» und «Wann» und sind deshalb genauer zu definieren, um darauf basierend, auch die adäquat zur Verfügung zu stehenden Services rund um ICT bzw. Security orchestrieren zu können je nach Projekt. Hierzu sollten Elemente und Orientierungspunkte entsprechende schutzklassen-gerechte Anwendung finden aus Normen, Frameworks, Methoden wie z.B. PAS1192-5, CPNI, CEN, ISO (z.B. 27xxx), BSI, BS, OSSTMM, IFC, ITIL, CobIT, NIST, NCSC und anderen internationalen Standards.

Ein höherer BIM-Maturity-Level bzw. „Business Model Maturity“ kann grundsätzlich nur ganzheitlich erarbeitet, erreicht und erhalten werden, wenn alle Elemente auf dem adäquat angepassten Level durchgängig prozessual und technologisch passen und funktionieren >> also auch eine entsprechend passende Maturität der Gesamtsicherheit (Security Maturity Level)

Weitere Artikel:

Artikel in BauRUNDSCHAU Januar 2018:

bauRUNDSCHAU_2018_01_BIM-digitalisierung_sicherheit_regulationen

„100% «sicher» ist: BIM ist durchgestartet und etabliert sich. Aber ist BIM technologisch 99% «sicher» genug?“

Fridel Rickenbacher

Unternehmer, geschäftsführender Partner, VR, Fachgruppen-/Verbands-Aktivist und Partner, Akteur und Projektleiter bauen-digital.ch für die These «BIM ICT-Architektur- / Security- / Audit-Framework > Security minded building information modelling».

Die Industrie 4.0 und die entsprechende Digitalisierung der Planungs- und Bau-Prozesse mittels BIM fordert integrierte und robuste Prozesse als Rückgrat der “massive interconnected”, integrierten Schnittstellen und Collaboration.

Dies sollte auch auf Basis von resilient orchestrierten ICT-Systemen / sicherem Coding mit dem Fokus auf maximales, auditierbares «Security by design» mit dem Ziel der bestmöglichen Angriffs- und Betriebs-Sicherheit bei maximalen Datenschutz- / Privacy-Aspekten unterstützt werden.

Ein solches denkbares «Security minded» Modell dient auch als Sensibilisierung / Mindset zur maximalen Sicherheits-Orientierung und Auditierbarkeit in Systemarchitekturen mit allen Akteuren. Entsprechende Akteure Mensch – Prozesse – Technologie sind gemäss deren Stärken und Schwächen zu befähigen und passend einzusetzen.

Jedes digital unterstützte ist bekanntlich nur so gut wie das schwächste Glied in der «massive interconnected» Kette. Ein einzelnes Ketten-Glied oder Zahnrad im Getriebe kann bei Problemen entsprechende vitale Verfügbarkeitsdefizite zur Folge haben mit leicht vorstellbaren, kostspieligen Auswirkungen auf die digitalen Planungs- und Bau-Prozesse.

Im Zeitalter der totalen Vernetzung (“massive interconnection”) nimmt ebenfalls der Bereich “Sicherheit von verteilten Systemen” einen sehr grossen und mitunter auch business kritischen Stellenwert ein.

Hierbei sind auch übergreifende Verwaltungs-Parameter wie Zugang / Identität / Rechte / Privacy / Verschlüsselung/ Klassifizierung einzubeziehen.

Mittels einem möglichst trenderkennenden, gar vorausschauendem Monitoring- und Reporting-System kann die Resilienz eines solchen Gesamtsystem zusätzlich unterstützt und optimiert werden.

Der Anspruch von möglichst «Open Systems / Standards» und auch «Datenhoheit der Datensubjekte» verlangt nach ebenso möglichst offener (cross-connect, transparency) aber zugleich möglichst sicherer Datenbehandlung / Collaboration der Akteure (Mensch und Prozesse). Dies leider als nicht überall vereinbarer Widerspruch zwischen Offenheit und jedoch möglichst isolierten, geschlossenen Systemen bei möglichst maximalen Sicherheits-Stufen.

Hierzu sollen möglichst produkte- und methoden-neutrale Ansätze / Fragestellungen zu nachhaltigen Lösungen führen zugunsten von optimierter Angriffs- und Betriebs-Sicherheit.

Basierend auf gängige Industriestandards (Stand der Technik) wäre es anzustreben, dass jede Firmen- / Projekt-Grösse solche entsprechende “best practices” adaptierbaren kann.

Durch das Inventarisieren und Klassifizieren von Systemen / Schnittstellen und Daten können rasch und effizient erste Grundlagen und Schritte vollzogen und erreicht werden auf dem Weg zum Ziel der für BIM nötigen integrierten, sicheren Collaboration. Je nach Vernetzung des Gesamtsytems sind möglichst auch firmen-, system- und organisations-übergreifende Aspekte zu bewerten.

Durch ein solches prozessuales und technisches Register sind auch erste unterstützende Grundlagen und erste Tätigkeitsnachweise geschaffen für kommende Regulationen rund um den Datenschutz (z.B. CH-DSG, EU-DSGVO/GDPR, ePrivacy). Deren immer weitergehenden Anforderungen für Auskunftspflichten, Auskunftsperson, Beweispflicht, Meldungsprozess, Datenschtzfolgeabschätzung, Audit von übergeordneten Rechten von Daten-Subjekten bedürfen entsprechend einer umfassenden Beurteilung und Nachweis.

Eine nachhaltige ICT-System- und Methoden-Entwicklung sollte möglichst offen formuliert gestaltet und ausgerichtet werden im Sinne der sich laufend dynamisch weiterentwickelndem «Stand der Technik / state of the art technology» und Datenschutz-Anforderungen. Solche «offenen» Formulierungen sind schon länger zu beobachten, auch in Bereich von Vernehmlassungen zu Normen und Gesetzen oder Vertragsbestimmungen.

Im Zuge der sich rasant weiterentwickelnden Technologien rund um auch Artificial Intelligence / Künstliche Intelligenz (AI / KI) oder dem Teilbereich “Machine Learning (ML)” liegt es in Zukunft auf der Hand, dass entsprechende Cyberattacken, Staats-/Industrie-Spionage oder weitere Innovationen und Hypes solche fortwährenden, offen formulierte Orientierungen an «Stand der Technik / state of the art technology» unumgänglich und matchentscheidend machen.

Themengezielte Orientierungen an aktuelle “Stand der Technik” / “best practices” Adaptionen wie die britische PAS 1192-5:2015 (derzeit als Beispiel einer der wenigen Orientierungspunkte im Bereich des BIM-Maturity-Levels für diesen Teilaspekt ICT / Security) sind weitere Hilfsmittel und Orientierungspunkte auf dem Weg einer nachhaltigen, aber möglichst offenen Gesamtsystem-Entwicklung. Ebenfalls unumgängliche Anlehnungen an Datenschutz Regulationen in der Schweiz und Europa zu Aspekten wie z.B. Datenschutz CH-DSG, EU-DSGVO / GDPR, e-Privacy, Elektronische Identität CH-e-ID, elektronische Identifizierung EU-eIDAS sind sehr relevant.

Eine entsprechend intelligent orchestrierte, vollintegrierte ICT-Gesamtarchitektur / Framework mit Maximierung von Angriffs- und Betriebs-Sicherheit wird zu einer mittragenden Säule in diesem Anwendungsfall für die interdisziplinäre Erreichung des möglichst höchsten BIM-Maturity Levels. Branchen- oder themenspezifische Audits oder gar Zertifizierungen dienen hierbei als weitergehende Qualitätsmerkmale und Differenzierungs-Elemente im dynamischen Marktumfeld.

100% sicher ist ebenfalls: Es gibt keine 100% Sicherheit – für nichts und niemanden.

Die Krux von BIM bzw. Digitalisierung: Neue Geschäftsmodelle im Digitalisierung Zeitalter mit zunehmendem Fokus auf «data monetization» und “business model maturity” basieren zunehmend jedoch zu 100% auf integrierte Akteure, Prozesse, Daten und Systeme und deren sicherzustellenden Verfügbarkeiten.